¿Qué es Locky?

Locky es el nombre por el cual se conoce un nuevo tipo de ransomware (del inglés ransom = pago a realizar para la liberación de un prisionero). Este tipo de software malicioso “secuestra” la información encriptando los archivos de tu pc, normalmente localizados en la carpeta de Usuarios en Windows, y cualquier medio de almacenamiento externo, como memorias USB (el alcance no está limitado a esto, también incluye discos RAM y equipos en la red). Una vez encriptados, solicita un pago para recuperar tu información.

Formas de infección

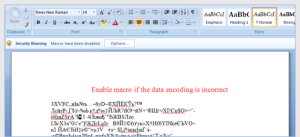

El modus operandi del software es vía correo electrónico, utilizando archivos adjuntos (documentos de Office, Trojanos). La información del documento es basura (texto sin sentido)y solicitará habilitar macros “si la información no es visible correctamente”. Una vez habilitadas la macros, el código se ejecuta y comienza la infección.

Encriptación

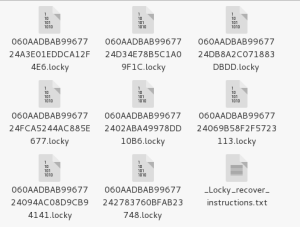

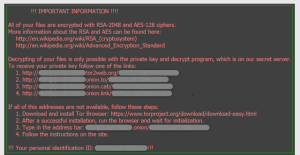

Los archivos encriptados son renombrados, los primeros 16 caracteres del nombre son un identificador de la víctima, y la extensión se modifica a .locky. Para acceder nuevamente a tus archivos, los creadores del software solicitan un pago, que va desde 0.5 BTC (Bitcoin, 1 BTC tiene un valor aproximado a los $400 USD) hasta 1 BTC. Esta información se te da a conocer cuando el fondo de escritorio es cambiado por una nota de «rescate». El software fue preparado para atacar diferentes países, esto se concluye ya que el mensaje aparece en el lenguaje nativo de tu equipo.  Esta es una imagen bmp descargada desde los servidores del programador. Se han identificado mensajes en inglés, español, polaco y alemán, entre otros.

Esta es una imagen bmp descargada desde los servidores del programador. Se han identificado mensajes en inglés, español, polaco y alemán, entre otros.

Pago del “rescate”

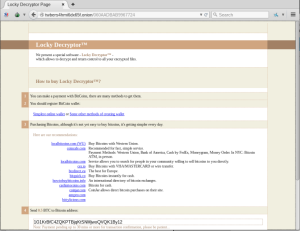

Cada víctima tiene una página diferente para accesar una vez que se realizó la infección. Esta es solo accesible utilizando el buscador Tor, ya que las páginas se encuentran en la deep web. Aquí se muestra información referente a:

Como realizar la compra de bitcoins.

Como realizar el pago.

Como descargar el desencriptador y recuperar los archivos encriptados.

Nota: Realizar el pago no garantiza la recuperación de los datos, y solo se estaría financiando estas actividades ilegales.

¿Qué hacer si ya fui infectado?

No es muy complicado detener la infección, sin embargo, cabe aclarar, eliminar la infección y recuperar los datos son dos cosas muy distintas.

Detener la infección

Iniciar Windows en Modo seguro con funciones de red

Iniciar sesión con el usuario infectado

Descargar software antispyware y realizar escaneo completo de los discos

Algunas variaciones de Locky deshabilitan esta función, lo que significa, no estará disponible. Tendremos que buscar otra opción.

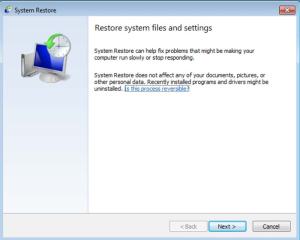

Si modo seguro no está disponible (se accede de diferente manera en Windows 8 y Windows 10), aún contamos con la opción de “restaurar sistema”.

Una vez realizada la restauración a una fecha previa a la infección, es necesario descargar un software antispyware y realizar un escaneo completo de los discos.

Recuperar la información

Para restaurar los archivos individualmente podemos utilizar la función de versiones previas, incluidas en sistemas operativos Windows Vista y posteriores. Para realizar la restauración de varios archivos podemos utilizar el software Shadow Explorer (más información en el link). Esto solo es posible si la función de restaurar sistema se encontraba habilitada en el equipo antes de la infección. Cabe aclarar, aunque se realice este procedimiento, no es garantía de que se recuperen los archivos.

Como prevenir ser víctima de un ataque

Realizar respaldos regularmente de tus datos. Hay muchas alternativas para guardar la información, puedes utilizar discos físicos, o almacenamiento en la nube.

No habilitar macros en documentos recibidos por correo.

Ser cuidadoso con adjuntos no solicitados.

No utilizar la cuenta o privilegios de administrador cuando no son necesarios. Si utilizas una cuenta para trabajar, un usuario estándar es suficiente.

Actualizar tu software. Mantener el software actualizado te proporciona los parches adecuados para minimizar el riesgo de un ataque a tu sistema.